July 2, 2025

DKH – Soru 9: Sessiz Oyun

Posted on December 27, 2012 | in DKH-2012 Sorular | by admin Hackerlar duydukları garip seslere uyandılar.

Hackerlar duydukları garip seslere uyandılar.

Sessiz Oyun

Puan:

İlk 10: 360

İlk 10-20: 330

Geri kalan: 300

![]()

Çözüm:

“Hackerlar duydukları garip seslere uyandılar.” İlk aklıma gelenler: Olay gece gerçekleşiyor. Ses ile ilgili bir soru. Uyandırma. Veee… Kevin Mitnick’in, Tsutomu Shimomura’nın bilgisayarına girip şifreli dosyalarını çalması.

Linkte “voooiii.zip” isimli bir dosya var. Dosya ismi, VOIP andırıyor.

Zip’i açalım:

root@crackland:~/dunyayikurtaranhacker.com/sorular/_09# unzip voooiii.zip

Archive: voooiii.zip

inflating: voooiii.pcap

root@crackland:~/dunyayikurtaranhacker.com/sorular/_09#

pcap dosyası. Wireshark’ı yine açıyoruz.

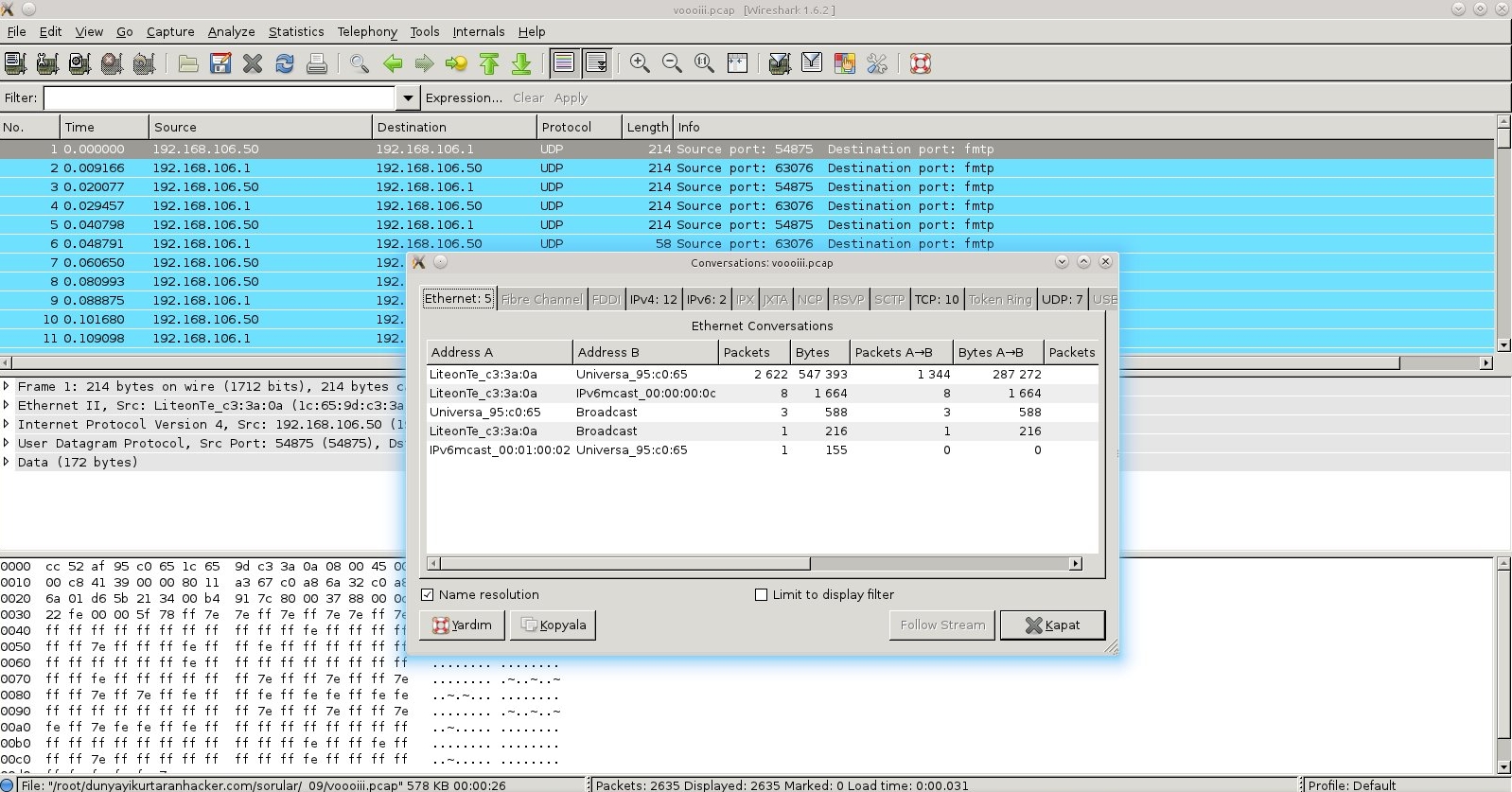

Bir sürü UDP paket görünüyor başta. Bir de “Conversation” bölümüne bakalım:

“Statistics” menüsünden “Conversations” seçeneğini seçtiğimizde bu ekran çıkıyor karşımıza.

Bu ekran ne demek peki…

Mevcut trafik, birbirini takip eden paketler takip edilerek, kaç farklı iletişim gerçekleşmiş olduğu ve bunları da protokollerine göre ayırıyor.

Bu trafik Saat 18:34:19’da başlayıp Saat 18:34:46’da sona ermiş görünüyor.27 saniyelik bir trafik.

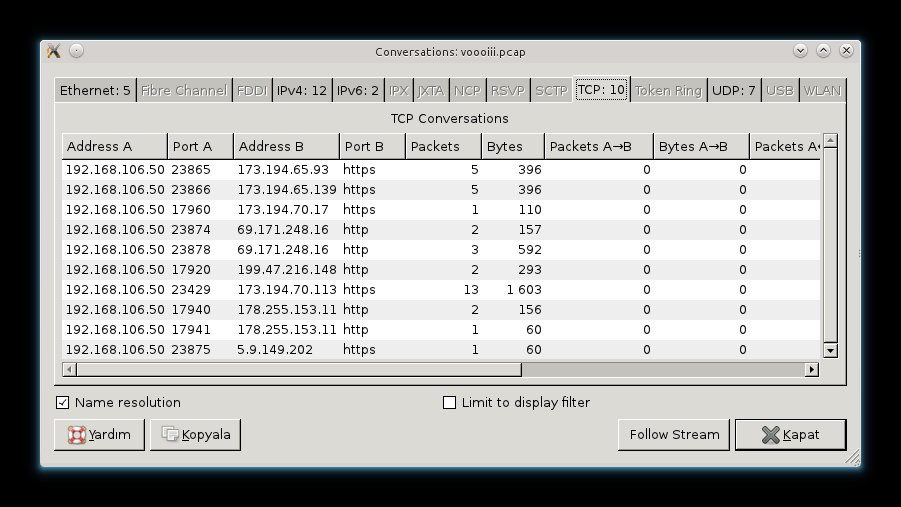

Burada bütün paketleri inceledim. Öncelikle “TCP” paketlerine baktım.

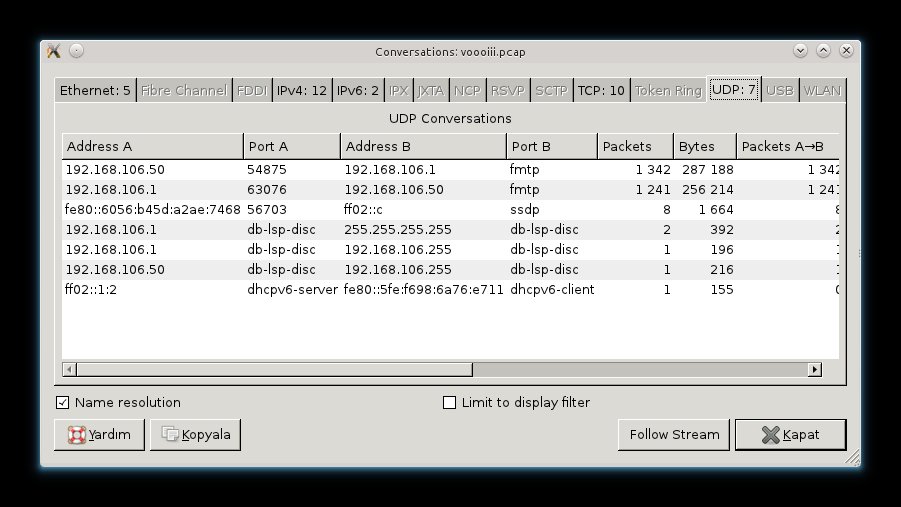

Sonra da “UDP” paketlerini inceledim.

Burada paketleri incelemek için çok uğraştım.

Paketleri birleştirerek birşeyler elde etmeye çalıştım. Olmadı. Paket datalarını dosyaya kaydettim, içinden bir ses vs bulmaya çalıştım. Yine olmadı.

En yoğun trafik “UDP” protokolünde “fmtp” portunda olduğu açıkça görünüyor.

Nedir ki bu “fmtp” (8500) portu bunu bir araştırmam gerektiğini düşündüm.

Uzun araştırmalar sonucunda “fmtp” portunun “Flight Message Transfer Protocol” diye bir şey varmış, ki bu bizim konumuzla hiçbir alakası yokmuş. Bunu öğrendim.

Derken bu sorunun çözümünü sonraya bıraktım.

…..

Diğer sorularla uğraştım bu arada….

…..

Ertesi gün oldu…

Bir çeşit uyandırma sinyali olabilir mi ki acaba diye düşündüm. Ve bu konudaki teknolojiyi araştırdım. Wake-on-LAN (WOL) ile ilgili bir araştırma yaptım. Merak edenler için özet bilgi: WikiPedia adresinden bakabilirler. Ama bunun da bizim konumuzla bir alakası olmadığını öğrenmiş oldum. Farklı bir UDP portu üzerinden yapılıyor bu işlem.

…..

Yine diğer sorularla uğraştım bu arada….

…..

Yine ertesi gün oldu…

Dosya adı tekrar gözüme çarptı, ve VOIP aklıma geldi yeniden. Ve problemi çözdüm. Trafik gerçekten “VOIP” trafiği imiş.

Şöyle yapıyoruz:

“UDP” paketin üstüne gelip “Follow UDP Stream” yapıyoruz. Bu, seçmiş olduğumuz paket ile ilgili olan trafiği süzmeye yarıyor.

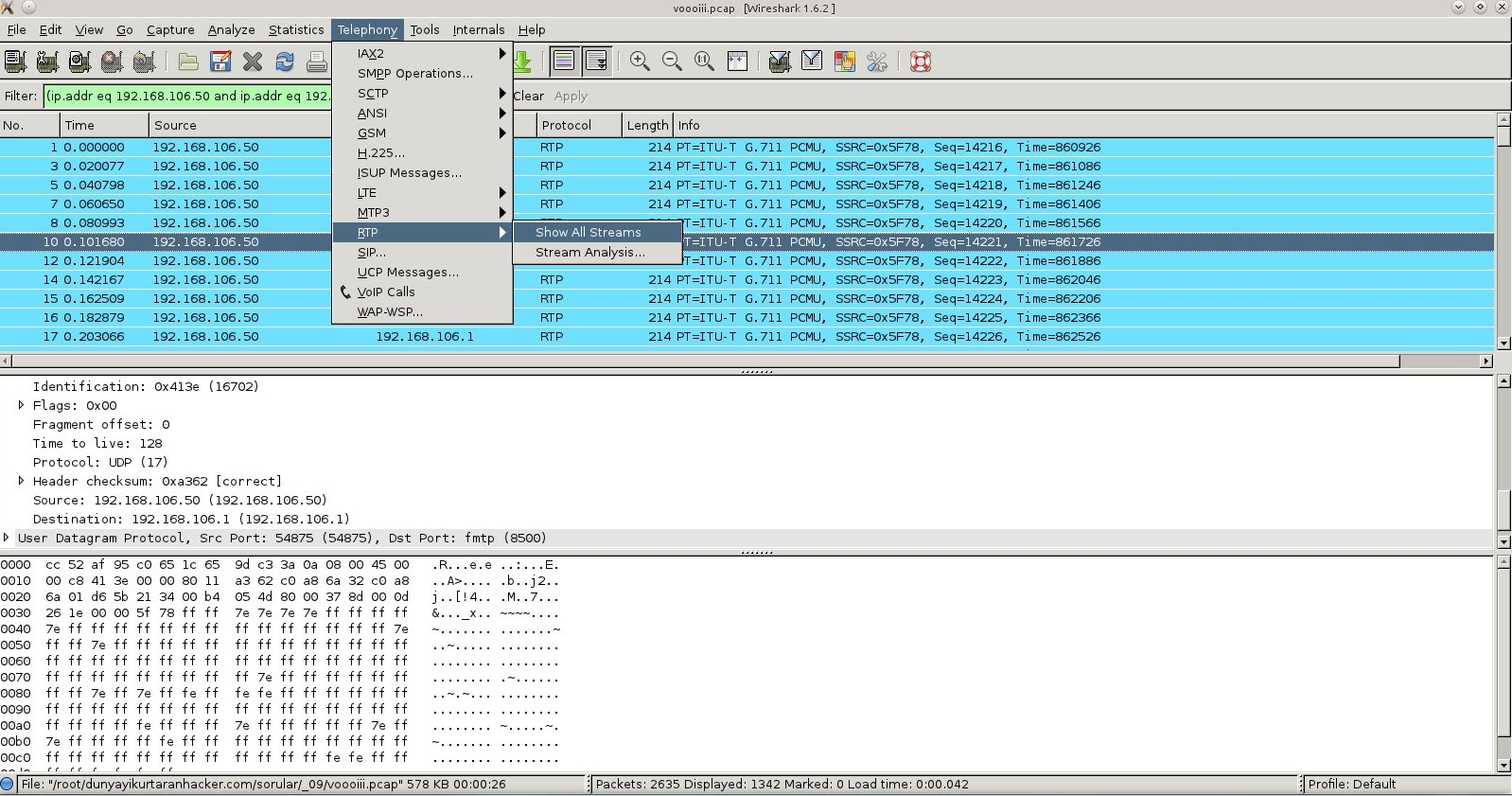

Herhangi bir paket üzerine gelip “Decode As…” yapıyrouz. Açılan pencerede “RTP” protokolünü seçiyoruz ve Tamam butonuna basıyoruz.

“UDP” paketlerimiz artık “RTP” paket olarak görünüyor.

Sonraki adımlar için resimleri oluşturdum:

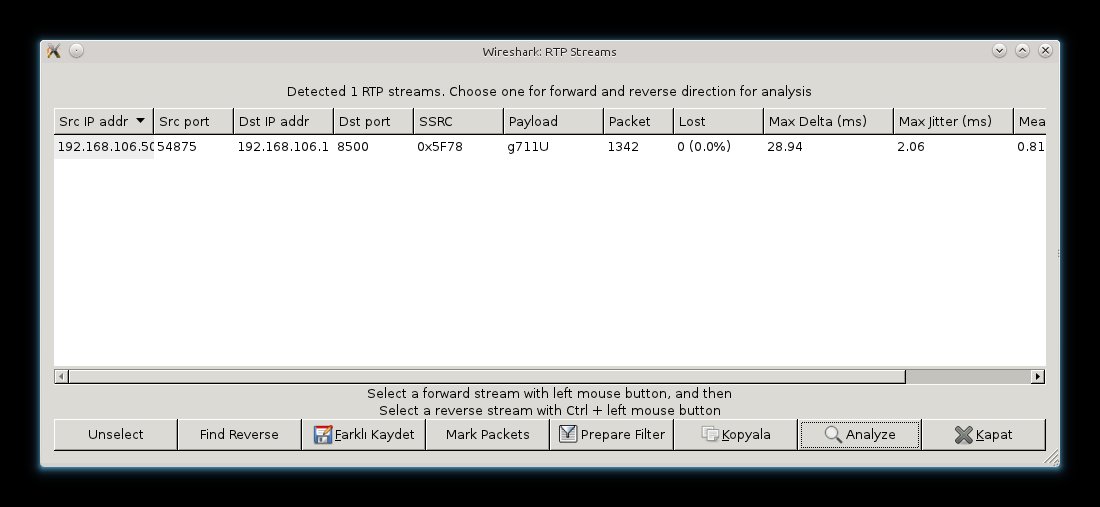

“Show All Streams” seçiyoruz.

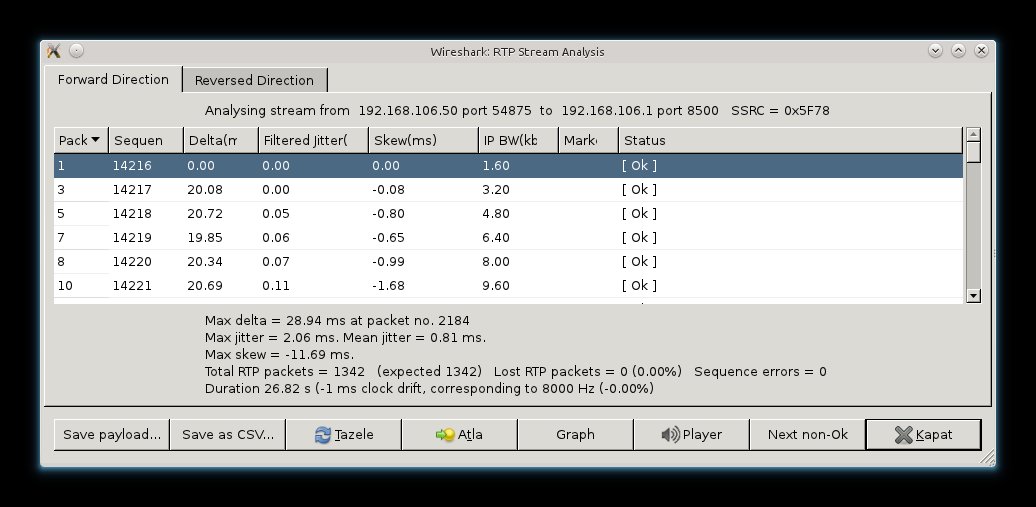

Açılan pencerede seçimimizi yapıp “Analyze” butonuna basıyoruz:

Açılan pencerede “Player” butonuna basıyoruz:

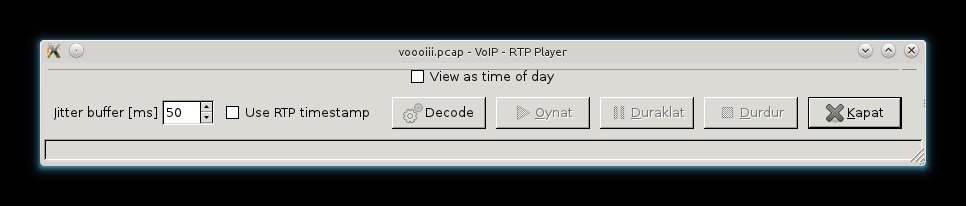

“Player” butonuna basıyoruz.

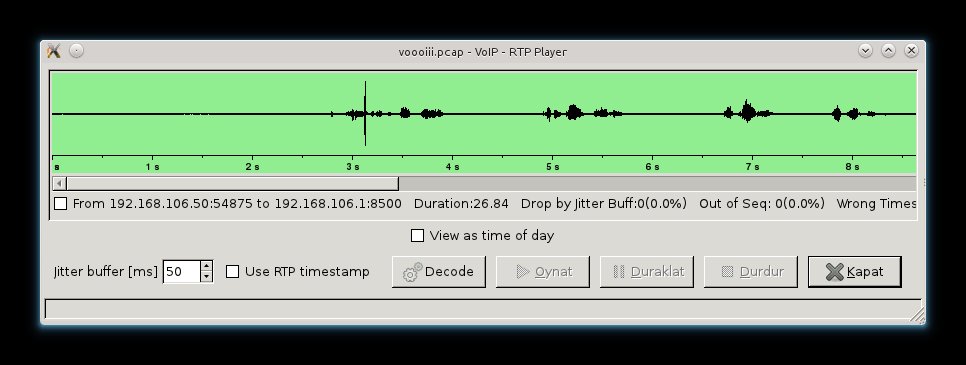

Bu pencerede de “Decode” butonuna basıyorsunuz ve karşınıza ses dalgalarını gösteren ekran çıkacak:

Ses dalgaları ekranın tıklayıp “Oynat” butonu ile istediğiniz yerden itibaren sesi dinleyebilirsiniz.

Sifreyi kodluyorum diyen bir ses duyuluyor, ardından da harf harf şifreyi söylüyor: “sesvargoruntuyok”

Bana göre kolay bir soru değildi, ama güzeldi.

Cevap: sesvargoruntuyok

Komutan

Leave a Reply