July 2, 2025

DKH – Soru 22: Hafiza Kaybi

Posted on December 27, 2012 | in DKH-2012 Sorular | by admin Karşı gezegenden bir hacker’ın evine yapılan baskında ele geçirilen bilgi sadece bir hafıza kaydı idi.

Karşı gezegenden bir hacker’ın evine yapılan baskında ele geçirilen bilgi sadece bir hafıza kaydı idi.

Ama planlarını öğrenmek için bize bu hacker’ın şifresi gerekiyor.

Hafıza Kaybı

Puan:

İlk 10: 600

İlk 10-20: 550

Geri kalan: 500

![]()

Çözüm:

Soruda “hafizakaybi.zip” isimli bir dosya verilmiş. Dosyayı açtığımızda içinde 256 MB’lık “564d0ae0-f8f6-a6bf-653e-e43a6d9d9fcd.vmem” isimli bir “memory dump” dosyası çıktı. Bu dosya nasıl elde edilmiş olabilir ayrı bir konu olmasına rağmen, şöyle bir senaryo gerçekleşmiş olabilir:

Hacker bilgisayarında çalışmaktadır, bu arada FBI evini basar. Sen çek ellerini bilgisayardan derler, adamı tutuklarlar, sonra da çalışan bilgisayarın “memory dump”ını alırlar.

Bellek Analizi (Memory Analysis) için kullanılabilecek farklı programlar var. Burada hacker’ın şifresini öğrenmemiz gerektiği için, izleyeceğimiz standart bir yöntem var. Ben de onu uyguladım. Bu işlem için kullanacağımız programın ismi “Volatility”. Bu açık kaynak kodlu bir yazılımdır ve “Volatile Systems” tarafından geliştirilmektedir.

Eğer hazırda bu program yoksa şu adresten indirilebilir: https://www.volatilesystems.com/volatility/2.1/volatility-2.1.standalone.exe

Gelelim benim yaptıklarıma…

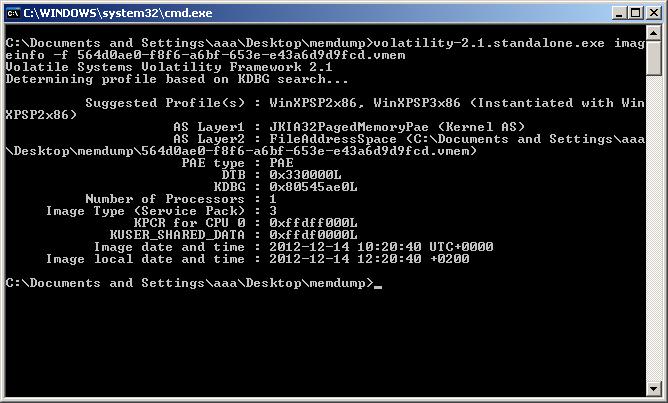

Öncelikle eldeki imaj hakkında bilgi topladım:

volatility-2.1.standalone.exe imageinfo -f 564d0ae0-f8f6-a6bf-653e-e43a6d9d9fcd.vmem

Burada imajın “WinXPSP2x86” işletim sistemine ait olduğunu anlıyorum.

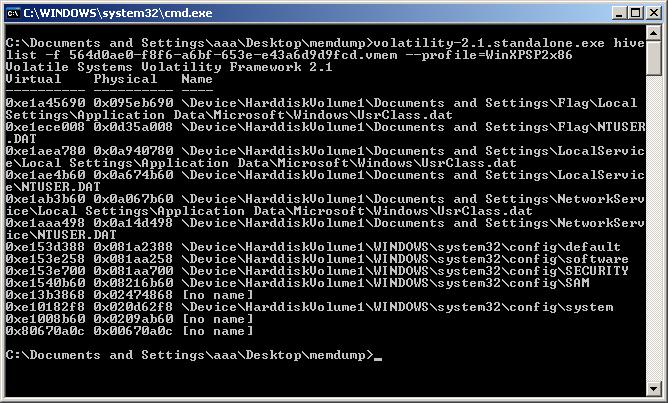

Burada muhtemelen hacker’ın Windows şifresini kırmamız gerekecektir. İmaj dosyasında pek çok veri olduğu için, ihtiyacım olan adresler üzerinden işlem yapabilmek için adreslerin listesini “hivelist” parametresini kullanarak alacağım. Komutum:

volatility-2.1.standalone.exe hivelist -f 564d0ae0-f8f6-a6bf-653e-e43a6d9d9fcd.vmem –profile=WinXPSP2x86

Çıkan listede benim için önemli olan SYSTEM ve SAM satırlarıdır. Burada Virtual sütunundaki adresler kullanmak gerekiyor. -y parametresi ile SYSTEM, -s parametresi ile SAM adreslerini komuta parametre olarak kullanılmalıdır.

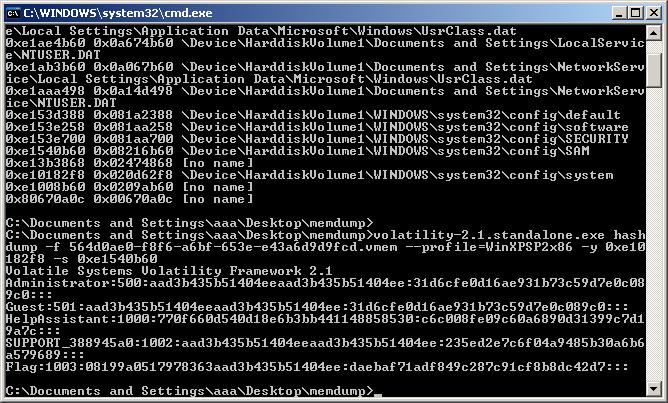

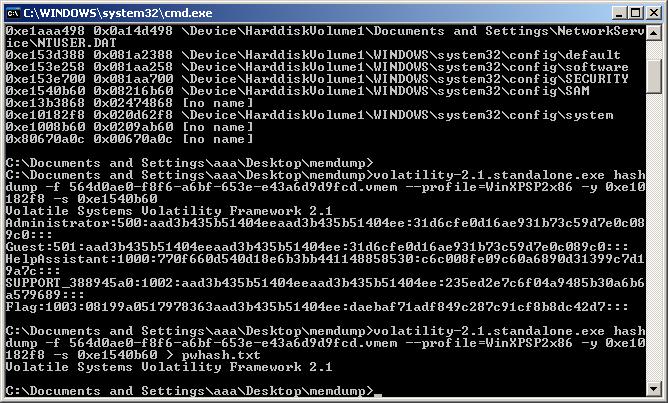

volatility-2.1.standalone.exe hashdump -f 564d0ae0-f8f6-a6bf-653e-e43a6d9d9fcd.vmem –profile=WinXPSP2x86 -y 0xe10182f8 -s 0xe1540b60

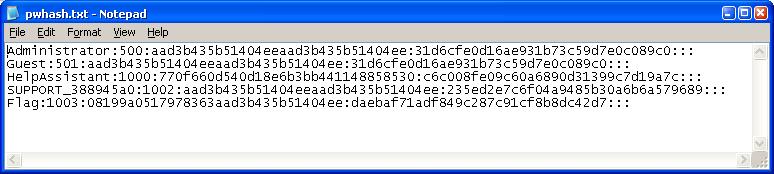

Böylece ekrana hash’leri döktü. Bunları doğrudan bir dosyaya yazması için komutun sonuna ” > pwhash.txt” ekledim.

Ve hash’ler bir dosyaya yazıldı.

Burada dikkat çeken Administrator ve Flag isimli kullanıcılar. Muhtemelen bizden istenen Flag kullanıcısının şifresidir. Fark etmez. İkisini de kıralım.

Bu arada; yarışma esnasında, oğlum ve kızımın yanıma gelip “Baba, sen KİLİT kırmasını biliyor musun?” (Şifre kırmasını biliyor musun demek istiyorlar) demeleri gelecek için hoş bir hatıra olarak kalacaktır.

Şimdi bu şifreleri kıralım…

Bu tür şifreleri kırmak için pek çok tool var. Benim en çok sevdiğim ve uzun zaman kullandığım l0pthCrack programıdır. Kendisinin güzel özellikleri var. Ancak bu konuda daha hızlı sonuç almak için RainBow Table‘lardan faydalanacağım.

Nedir bu “RainBow (Gökkuşağı) Table”?

Daha önceden oturup hesaplanmış hash’leri içeren tablolardır. Dolayısıyla çok uzun zamanda bunlar hesaplandıktan sonra, gerektiğinde çok hızlı sonuç alabiliyoruz. Bu konuda halen devam eden büyük RainBow Table hesaplama projeleri var.

Bu iş için web üzerinden bu işi yapan sevdiğim bir site var: http://www.objectif-securite.ch/en/ophcrack.php Bu adresten aynı zamanda opcrack isimli programı indirip kendiniz de kullanabilirsiniz.

Bu siteye hash’i verince, daha önceden hesaplanmış olan 2TB civarındaki RainBow table’lardan şifreyi veriyor.

Flag kullanıcısının hash’i “08199a0517978363aad3b435b51404ee:daebaf71adf849c287c91cf8b8dc42d7”

Administrator kullanıcısının hash’i “aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0”

Ve sonuç:

Flag kullanıcısı için:

| Hash: | 08199a0517978363aad3b435b51404ee:daebaf71adf849c287c91cf8b8dc42d7 |

| Password: | h4d1b3 |

Administrator kullanıcısı için:

| Hash: | aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0 |

| Password: | Empty password… |

Cevap: h4d1b3

Komutan

Leave a Reply