July 2, 2025

DKH – Soru 23: Gercek Sifreleme

Posted on December 27, 2012 | in DKH-2012 Sorular | by admin Akkor soha nem találta ezt

Akkor soha nem találta ezt

Protected

Puan:

İlk 10: 600

İlk 10-20: 550

Geri kalan: 500

![]()

Çözüm:

En çok beğendiğim sorulardan biri daha…

Soruda “protected.zip” isimli bir dosya verilmiş. ZIP’i açtığımda “protected” isimli bir dosya çıktı.

İçine baktığımda binary bir dosya, header ve footer anlamında bir şey yok.

root@crackland:~/dunyayikurtaranhacker.com/sorular/_23# file protected

protected: data

root@crackland:~/dunyayikurtaranhacker.com/sorular/_23#

Linux’teki file komutu da belirli bir dosya türü tespit edemedi.

“Gerçek Şifreleme” başlığı zaten ilk olarak TrueCrypt‘i akla getiriyor. Ama 4 günde TrueCrypt şifresini kıracak birilerinin buralarda olduğunu zannetmiyorum.

TrueCrypt aslında başka bir yazının konusu ama, hiç bilmeyenler için kısa bir bilgi vermek istiyorum. Bilenler bu paragrafı atlayabilirler.

Gerçek zamanlı ve On-The-Fly Şifreleme şeklinde şifreleme yapabilen, açık kaynak kodlu, değişiık işletim sistemlerinde uyumlu çalışan, C/C++’ta yazılmış bir şifreleme yazılımıdır. AES, Serpent ve Twofish algoritmaları ve bunların 2’li ve 3’lü kombinasyonları ile şifreleme yapmaktadır. Diğer bir özelliği de header ve footer bilgileri olmadığı için hangi algoritma ile şifreleme yaptığı, hatta bu dosyanın gerçekten TrueCrypt dosyası olup olmadığını yazılımın kendisi dahi bilememektedir. Bu problemi de yazılım şöyle çözmektedir: Girilen şifre ile sırayla bütün tanımlı olan Şifreleme Algoritmaları ile denemektedir. Bulduğunda aha buymuş deyip Encryption/Decryption işlemine devam etmektedir. Bulamazsa da, şifren yanlış olabilir, bu TrueCrypt dosyası olmayabilir veya TrueCrypt dosyan corrupt olmuş olabilir sonucuna varmaktadır.

TrueCrypt’in bir diğer özelliği de Hidden Volume özelliğidir. Çalışma mantığı ilginçtir. Bir TrueCrypt dosyasına gizli verilerinizi saklayacaksınız. Ancak bazı hukuki durumlarda şifre sorulduğunda söylemek durumundasınız, veya size zorla söylettirilebilir. Bunun için Hidden Volume oluşturuyorsunuz. Oluşturma yöntemi programda sizi yönlendiriyor, ancak kullanım mantığı şöyle… Hidden Volume varsa, mutlaka bir de Standart Volume oluyor. Bir Standart Volume oluşturuyor sistem, oraya da gizliliği olmayan dosyalarınızı koyuyorsunuz. Sonra Bir de Hidden Volume oluşturuyor, ona da gizli dosyalarınızı koyuyorsunuz. İkisinin şifresi ayrı. Şifreyi söylemek zorunda kaldığınızda Standart Volume şifresini söylüyorsunuz ve gizli olmayan verileri vermiş oluyorsunuz.

2008 yılında “Operation Satyagraha” adında bir operasyon düzenleniyor ve finansal suçlarla suçlanan bir Brezilyalı bankacının TrueCrypt ile şifrelenmiş diskleri ele geçiriliyor. Brezilya hükümeti 5 ay boyunca şifresini kırmaya çalışıyor ve sonunda FBI’dan teknik destek istiyorlar. FBI da 12 ay boyunca dictionary attack yapıyor ve yine sonuç alınamıyor. Bu olayın gerçeklik payı ve kamuoyuna duyurulma payı nedir bilemiyorum ama yine de TrueCrypt’in kırılıp kırılamaması ile ilgili fikir vermektedir.

Bu kısa bilgilendirmeden sonra sorumuza dönelim:

İpucunda “Akkor soha nem találta ezt” şeklinde ne olduğunu anlamadığım bir ifade geçiyor. Anlaşılan bu başka dilde. Google Translate’e girip bu cümleyi yapıştırdığımda, Bunun Macarca olduğunu ve Türkçesinin “Bunu asla bulamayacağım” demek olduğunu anladım. Hemen Atilla isminde bir macar arkadaşımla irtibata geçip bu cümleyi ona da tercüme ettirdim. Zaman ile ilgili biraz farklı bir yorum yaptı kendisi. Buradan bu cümle şifre ile ilgili değil, sadece Macarca ile ilgili olduğunu anladım. O zaman macarca bir kelime olabilir. Hemen macarca bir sözlük dosyası indirdim: “wordlist-hu-0.3.tar.bz2″.

TrueCrypt üzerinden BruteForce / Dictionary Attack yapmak için birkaç program var. Bunlardan biri truecrack. Bu programı kullanırken sitesinde yazılan şu açıklamaya dikkat etmek gerekiyor:

It works with cripted volumes with the following algorithms:

- PBKDF2 (defined in PKCS5 v2.0) based on RIPEMD160 Key derivation function.

- XTS block cipher mode of operation used for hard disk encryption based on AES.

Özet olarak diyor ki, TrueCrypt’in kullanmış olabileceği bütün algoritmaları denemiyor. Sadece AES olanı deniyor ve Hash yöntemi olarak RIPEMD-160.

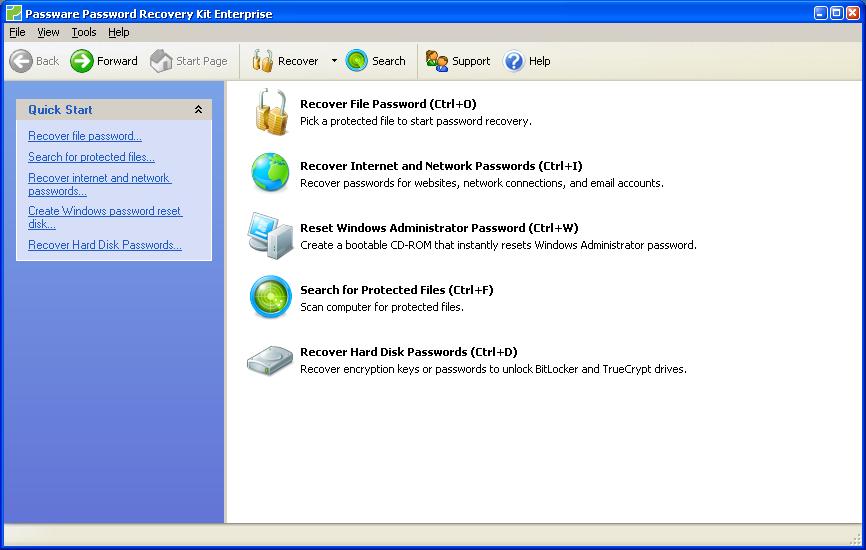

Bunun yerine ben Passware Password Recovery Kit Enterprise 10.3 yazılımını kullandım. Eğer Passware kullanıyorsanız, Proffesional sürümünde “Recover Hard Disk Passwords” özelliği yoktur.

Programı çalıştırdım:

Burada “Recover Hard Disk Passwords” seçeneğini seçtim.

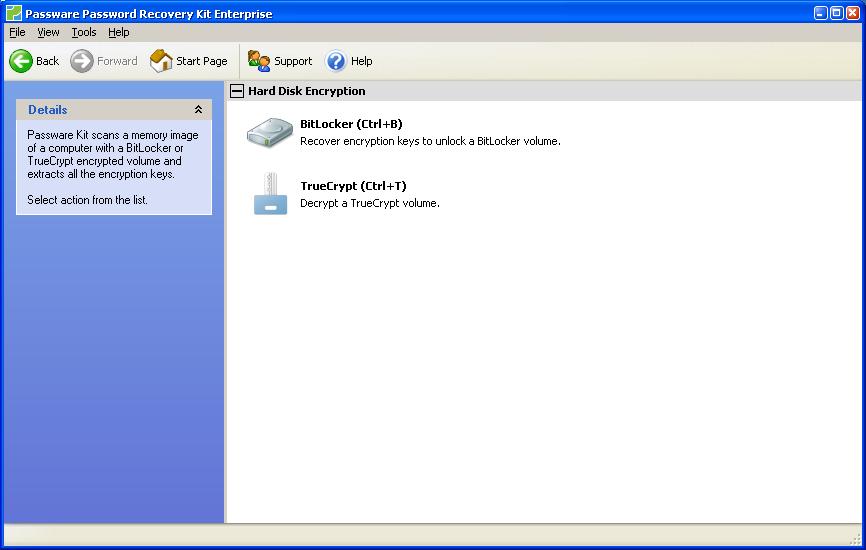

Açılan ekranda TrueCrypt seçeneğini seçtim.

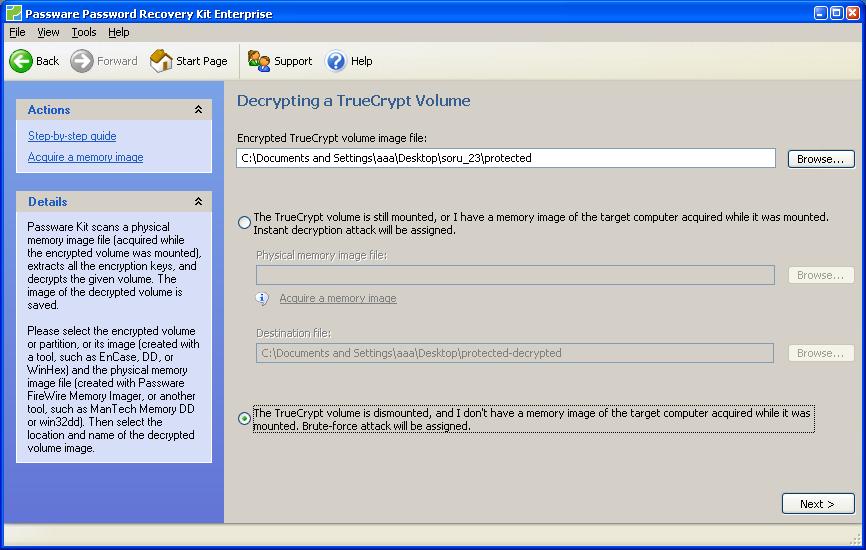

“protected” isimli dosyayı gösterdim. Ve bu dosyanın “dismounted” olduğunu belirttim. Aksi takdirde farklı bir yöntem ile memory’de arama yaparak aslında şifreyi değil, sadece “Key”i bulacak ve ona göre şifrelenmiş dosyayı açacaktır. Ve Next diyerek çalıştırıyorum.

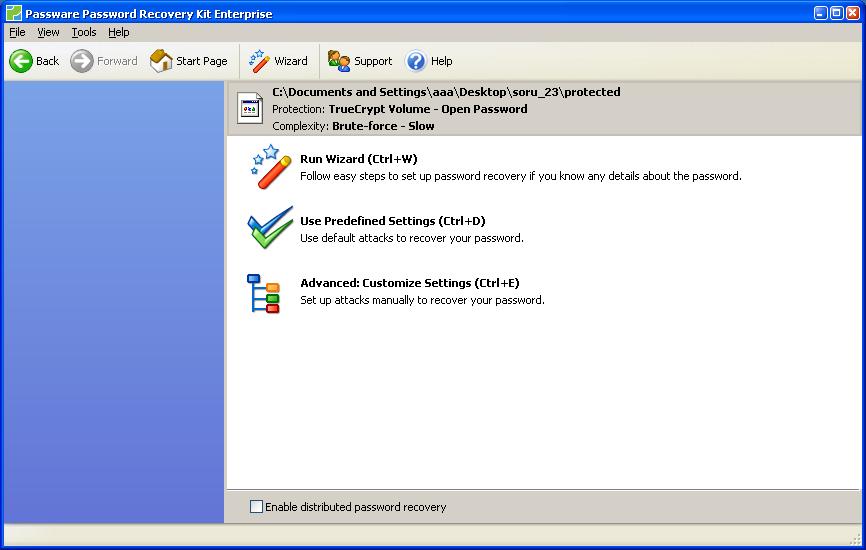

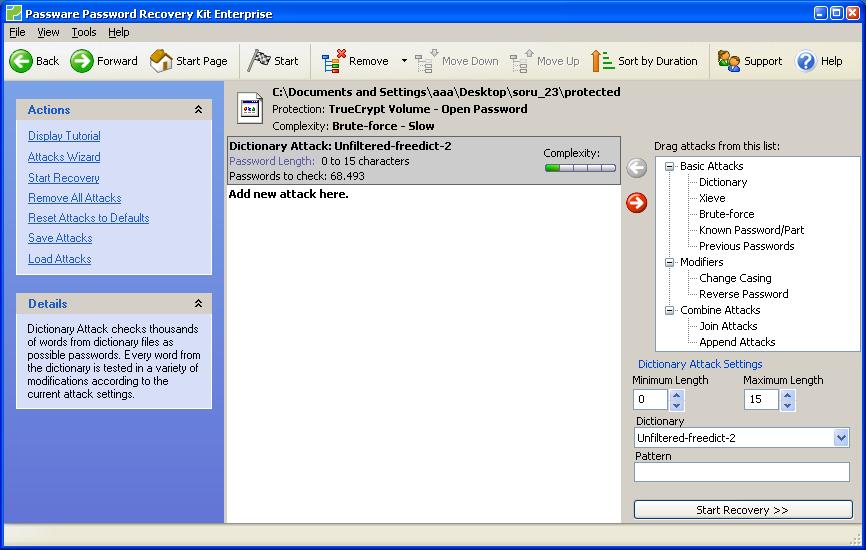

Advanced seçeneği ile nasıl kırmasını istiyorsam, öyle ayarlayabilirim. Burada ben normal “Dictionary Attack” yöntemi kullandım. Burada sözlükten okuduğu kelimeler üzerinde değişiklikler yaparak denemeler de yaptırılabilir.

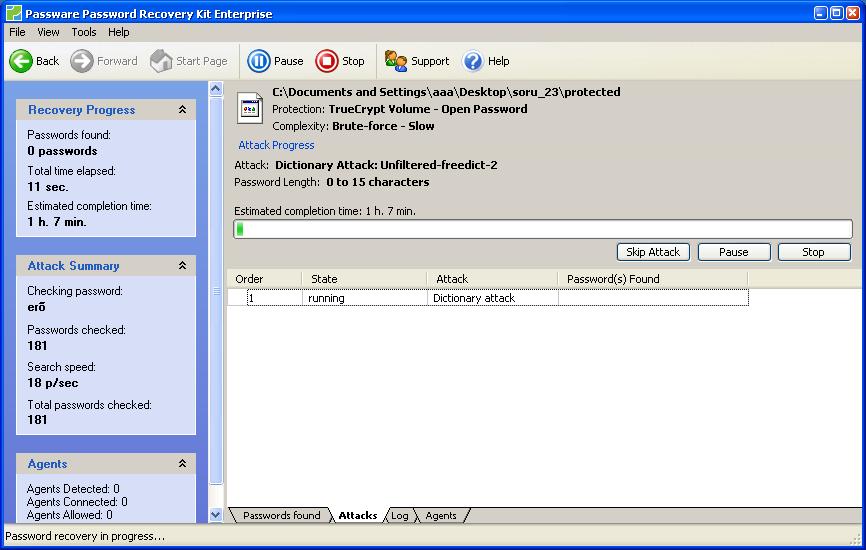

“Start Recovery” butonuna bastığımızda, 1 saatten biraz daha fazla zaman alacak bir işlem öngörüldüğü ekranda belirtilmiştir.

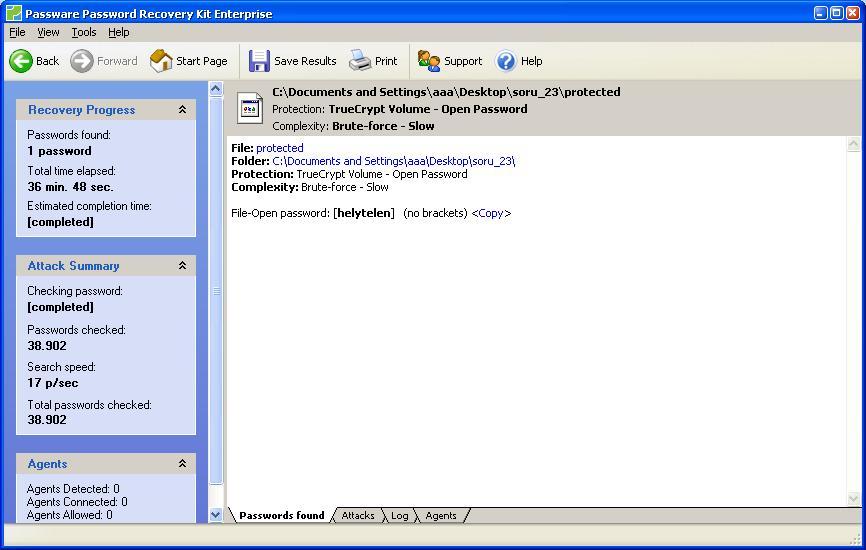

Ve sözlükte bulunan kelimelerden biri TrueCrypt dosyasını açtı. İşlem 36-37 dakika kadar sürdü. TrueCrypt dosyasının şifresi: “helytelen” imiş. Bu İngilizce’de incorrect veya wrong anlamına geldiğini Macar Doktor arkadaşım söyledi. Zaten Google Translate de aynı şeyi söyledi.

İşim burada bitmedi tabii. Bu şifreyle TrueCrypt dosyasını sisteme mount ettim. İçinden “flag.txt” isimli bir dosya vardı. Dosyayı açtığımda ise: “1mM4k1ng4n0t3h3h3hug3succ3ss” yazıyordu.

Cevap: 1mM4k1ng4n0t3h3h3hug3succ3ss

Komutan

Leave a Reply